Honeypot Nedir ve Hangi Amaçla Kullanılmaktadır?

Honeypot, siber güvenlik dünyasında saldırganları tespit etmek, analiz etmek veya dikkatlerini gerçek sistemlerden uzaklaştırmak amacıyla oluşturulan kasıtlı tuzak sistemleridir. Bu sistemler genellikle gerçek kullanıcılar tarafından erişilmeyecek şekilde konumlandırılır ve herhangi bir etkileşim, potansiyel bir kötü niyetli faaliyetin göstergesi olarak değerlendirilir. Bu sayede, kurumlar gerçek sistemlerini korurken aynı zamanda saldırı yöntemlerini ve kaynaklarını analiz etme fırsatı bulurlar.

Bu geleneksel yaklaşım, günümüzün e-posta tabanlı saldırı tehditlerine karşı da uyarlanabilir durumdadır. Özellikle bazı güvenlik senaryolarında, phishing (oltalama) simülasyonları birer email honeypot’una dönüştürülebilir. Bu yöntemle, simülasyonlara gelen olağandışı etkileşimler analiz edilerek bir e-posta hesabının yetkisiz kişilerce kullanılıp kullanılmadığı hakkında ipuçları elde edilebilir. Böylece phishing simülasyonları, sadece farkındalık aracı olmanın ötesine geçerek birer güvenlik denetim aracı haline gelebilir.

Phishing Simülasyon çözümümüz için lütfen tıklayın.

Phishing Simülasyonlarıyla Honeypot İşlevselliği Nasıl Sağlanır?

Phishing simülasyonları, doğru şekilde yapılandırıldığında sadece kullanıcı farkındalığını ölçmekle kalmaz, aynı zamanda eposta hesaplarının yetkisiz erişimlere maruz kalıp kalmadığını da gösterebilecek birer siber gözlem noktası haline gelebilir. Simülasyonlar sırasında toplanan veriler sayesinde normal dışı davranışlar tespit edilebilir; özellikle tıklama zamanı, IP adresi, cihaz bilgisi gibi detaylar bir araya getirildiğinde, bir e-posta hesabının gerçek kullanıcısı tarafından mı yoksa başka biri tarafından mı kullanıldığı anlaşılabilir.

Bu çalışmaların başarılı olması için öncelikle iyi bir hazırlık yapılması gerekir. Daha sonra ise kampanyaların hangi göstericilerinin anlam ifade edeceği belirlenerek bunların izlenmesi gerekir.

Email Honeypot Hazırlık Aşaması

Bu çalışmalarda amaç siber saldırganların eline geçmiş olabilecek eposta hesaplarının tespit edilmesidir. Bu tarz durumlarda genelde epostalar hem eposta hesabının gerçek sahibi hem de siber saldırgan tarafından kontrol edilmektedir. Tabi, siber saldırgan kendini belli etmemek için bunu sessiz bir şekilde yapar. Bu nedenle bu tarz hesapların bulunduğunu varsayıp bu yetkisiz kişileri nasıl ortaya çıkarabileceğimize odaklanmalıyız.

Bunun için hazırlık aşamasında dikkat edilmesi gereken noktalar var:

- Öncelikle, simülasyon senaryosunun çok daha profesyonelce hazırlanması gerekir. Basit, normal çalışanların tıklayabileceği bağlantılar siber saldırganlar için çoğu zaman ilgi çekici olmaz. Zira siber saldırganlar bu konularda çok daha bilgililerdir ve epostanın bir phishing simülasyon olduğunu kolayca anlayabilirler.

- Siber saldırganların dikkatini çekebilecek eposta şablonlarının belirlenmesi gerekir. Örneğin; “Kredi kartınıza para iadesi yapacağız” şeklindeki bir simülasyon senaryosu siber saldırgan için dikkat çekici olmayabilir. Zira kredi kartı eposta hesabının gerçek sahibi tarafında kontrol edilmektedir ve buraya yapılacak bir iadenin siber saldırgana bir yararı yoktur. Diğer taraftan, “Sunucu erişim talebiniz onaylanmıştır, aşağıdaki bağlantıya tıklayarak erişebilirsiniz” şeklindeki, yetki ve erişim odaklı simülasyon senaryoları siber saldırganlar için çok daha ilgili çekici olur.

- Hedef kullanıcı profilleri ile simülasyon senaryosunun alakasız olması başarı oranını artırabilir. Örneğin; İnsan Kaynakları ekibine “Sunucu erişim talebiniz onaylanmıştır” şeklinde bir eposta gitmesi bu ekip çalışanlarının dikkatini çekmeyip gerçek kullanıcı tıklamalarını minimal seviyede tutabilir. Diğer taraftan, bu tarz bir eposta siber saldırganlar için cazip bir epostadır. Bu çalışmanın amacı çalışan farkındalığını test etmek değil, yetkisiz erişimleri ortaya çıkaracak bir email honeypot oluşturmaktır. Bu nedenle hedef kullanıcı profilinin ilgi alanına girmeyip, siber saldırganların ilgi alanına girecek senaryoların kullanılması önemlidir.

Hazırlık aşaması tamamlandıktan sonra phishing simülasyon kampanyası başlatılır, epostalar gönderilir ve kampanya süresiz olarak erişime açık tutulur.

İzleme Aşaması

Yetkisiz kişilerce kontrol edilen eposta hesaplarının tespiti içi izlenmesi gereken farklı parametreler vardır. Bu parametreler ve bunların nasıl değerlendirilmesi gerektiği ile ilgili detaylar aşağıdaki gibidir.

1. Gecikmeli ve Beklenmeyen Tıklamalar

Simülasyon e-postalarına gerçek kullanıcılar tarafından gelen tıklamalar genelde eposta gönderildikten sonra ilk birkaç gün içinde gerçekleşir. Eposta gönderildikten belirli bir süre sonra (2-3 hafta) gelen tıklamalar, alışılmış kullanıcı davranışlarının dışında değerlendirilebilir. Özellikle kullanıcı bu tıklamayı gerçekleştirmediğini söylüyorsa, e-posta kutusuna yetkisiz erişim ihtimali göz önüne alınmalıdır.

2. Mesai Dışı Tıklamalar

Simülasyon bağlantılarına gece yarısı, hafta sonu ya da resmi tatil gibi mesai saatleri dışında gelen etkileşimler, olağandışı erişim ihtimaline işaret edebilir. Örneğin, İnsan Kaynakları birimiden Merve hanım gece 01:30’da neden “Sunucu erişim” epostasındaki bağlantıya tıklasın ki?

3. IP Adresi

Simülasyon çözümleri genellikle tıklama anında tıklayanın IP adresini kaydeder. Eğer bu bilgi kullanıcının çalıştığı ofisten farklıysa, bu durum dışarıdan erişimin habercisi olabilir.

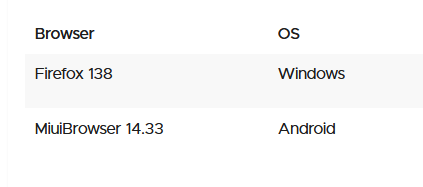

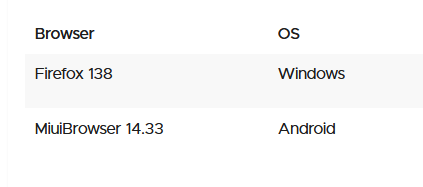

4. İşletim Sistemi Uyumsuzluğu

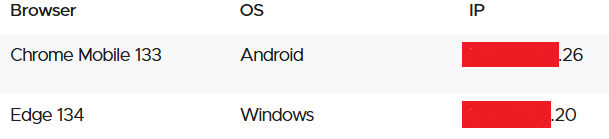

Tıklama sırasında kaydedilen işletim sistemi bilgisi, kullanıcının kurum içinde kullandığı sistemlerle uyuşmuyorsa, erişimin farklı ya da yetkisiz bir cihazdan gerçekleşmiş olabileceği değerlendirilebilir. Örneğin, kurum bünyesinde Windows ve iOS cihazlar kullanılıyorsa neden bir Android cihazdan tıklama yapılmış olsun ki?

5. Farklı Cihazlardan tıklanması

Aynı bağlantıya hem PC, hem de Mobil Cihaz’dan tıklanması da şüpheli bir durumdur, zira kullanıcı bağlantıya bir kere tıkladıktan sonra bağlantının neyle ilgili olduğunu artık görmüştür ve ikinci kez, hem de farklı bir cihazdan tıklaması normal şartlar altında beklenmez.

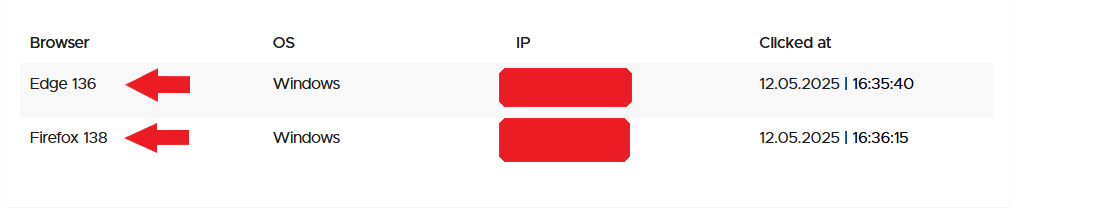

6. Farklı Tarayıcılar

İster aynı cihazdan olsun, ister farklı cihazlardan, bir kullanıcı aynı bağlantıya neden iki farklı tarayıcıdan tıklasın ki?

7. Çok sayıda Tıklama

Normal şartlarda bir bağlantıya gerçek bir kullanıcı 1 defa tıklar. Bazı durumlarda 2 tıklama da yapılabilir ancak bir bağlantıya 5 defa tıklandıysa bu bir yetkisiz erişim göstergesi olabilir.

8. Pasif Hesaplarda Tıklama

İşten ayrılmış bir çalışana ait e-posta hesabına simülasyon gönderildiğinde hâlâ tıklama gerçekleşiyorsa, bu durum hesabın erişime açık olduğunu ve yeterince denetlenmediğini gösterebilir.

Simülasyon Çözümlerinin Güvenlik Mimarisine Katkısı

Böylelikle, Phishing simülasyon ürünleri sadece farkındalık ölçümü için değil, farklı amaçlar için de kullanılabilir. Bu kullanım alanlarından biri de email honeypot sistemidir. Bu çok amaçlı kullanım, simülasyon çözümlerinin güvenlik mimarisi içinde daha stratejik bir yere konumlanmasına olanak tanır.